昨天提到除了設置高低交互蜜罐設置虛擬陷井外,可以結合多個蜜罐成為虛擬蜜網,也有其他相對簡單、低成本的欺騙手法。今天介紹另一種honeytoken,有些文章上寫作honeyfile或honeypobject,熟悉日誌分析的資安分析師應該都不陌生。

在Windows 系統的伺服器裡,首先我們創建一個資料夾叫Test Folder,裡面隨便創建ㄧ些Word或Excel 檔,檔名和資料夾名稱盡量取特別的名字,看起好像是很重要檔案。

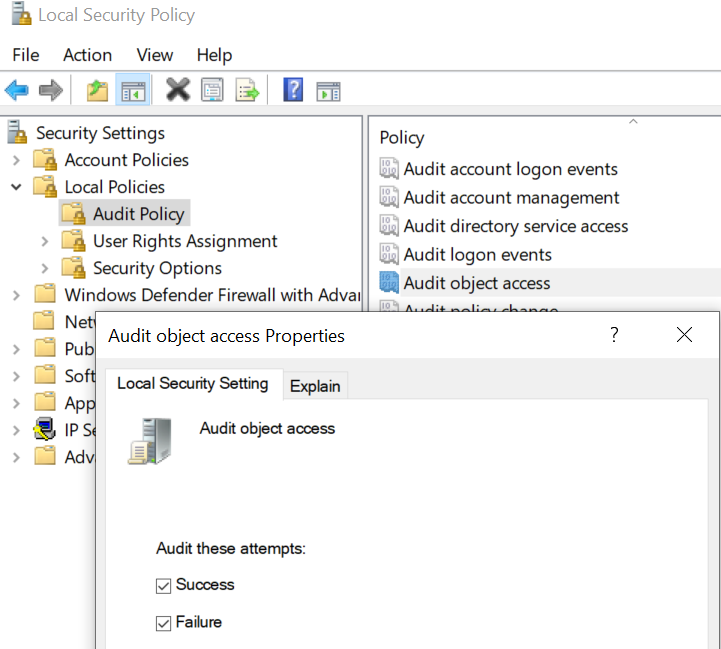

在Security Policy Editor,選擇Local Policy -> Audit Policy -> Audit Object Access,勾選“success”和“failure” 這樣存取成功或失敗都會留下紀錄。

在創建的資料夾Test Folder裡,選擇Advanced Properties 選擇Auditing 的欄位,加入想要監控存取行為的帳號,可以加入正常帳號或昨天介紹的假帳號honeyaccount。

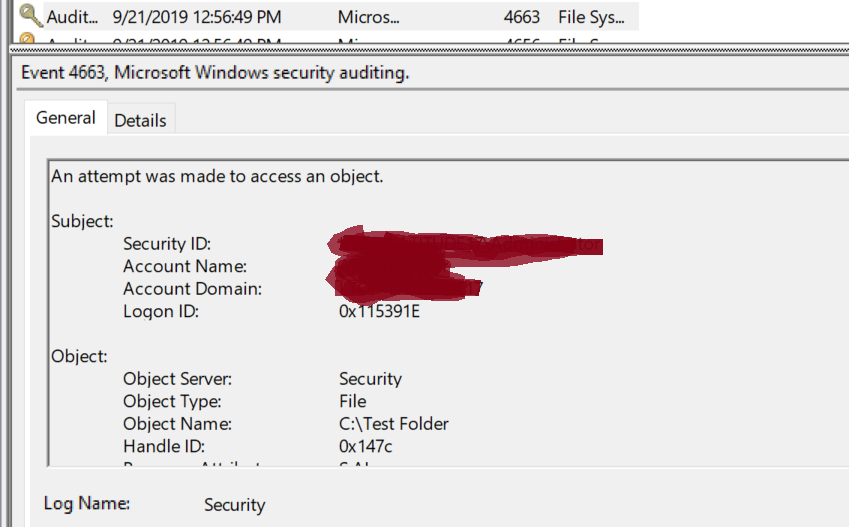

完成後,當存取資料夾時,便會產生日誌,Event ID 4663 註明 “An attempt was made to access an object”

因為這是假的資料,不會有正常的存取行為,所以搭配SIEM安全資訊和事件管理系統,我們可以偵測駭客存取資料夾並發出警示。

「兵法是死的,人卻是活的」《火鳳燎原》